تصور کنید کامپیوتر خود را روشن میکنید و ناگهان متوجه میشوید که همه چیز به درستی کار نمیکنند، اما نمیدانید که مشکل دقیقا کجاست. اگر شما هم در این شرایط هستید، احتمال دارد که کامپیوترتان به تروجان آلوده شده باشد. بدافزارهای تروجان نه تنها میتوانند اطلاعات شخصی شما را بدزدند بلکه شما را در معرض سایر خطرات سایبری بسیاری قرار میدهد. در این مطلب به این سوال پاسخ خواهیم داد که تروجان چیست و در هنگام مواجهه با این شرایط چه باید کرد. همچنین به نحوه محافظت از سیستم خود و راههای رفع تروجان برای حفظ امنیت اطلاعات سیستم و امنیت سرور خواهیم پرداخت. با ما همراه باشید.

ویروس تروجان چیست و چه کاری انجام میدهند؟

تروجان چیست؟ پیش از این که به سورس و نحوه ایجاد تروجانها بپردازیم نیاز است تا به این موضوع بپردازیم که اصلا ویروس تروجان چیست و چگونه سیستم یا سرور شما را آلوده میکند؟

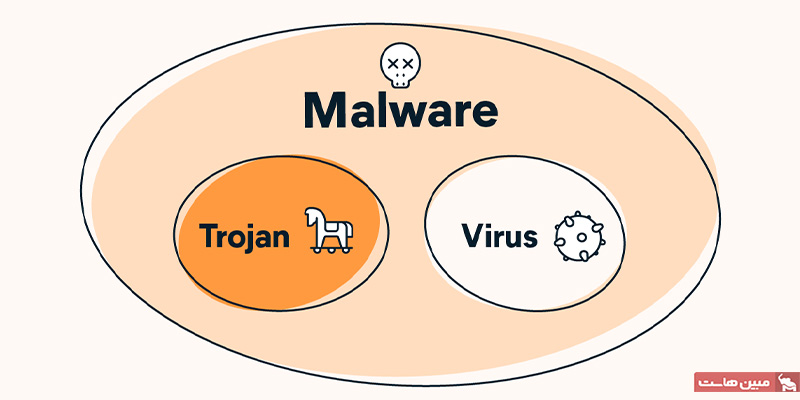

به تروجانها نوعی نرمافزار مخرب هستند که بهصورت مخفیانه و بهعنوان برنامههای واقعی و اجرایی به کامپیوتر یا سرور شما نفوذ میکنند. هنگامی که یک تروجان به سیستم شما وارد میشود، ممکن است فرایندهای بسیار مخربی را به وجود بیاورد. این فرایندها ممکن است قبل از اینکه شما حتی از حضور آن مطلع شوید به وقوع بپیوندند. پس از ورود، برخی از تروجانها در کامپیوتر شما بیحرکت مینشینند و منتظر دستورات هکر میزبان خود میشوند. درحالیکه انواع دیگر تروجان از ابتدای فعالیت خود، بهصورت دائم در حال تخریب سیستم شما هستند.

برخی از تروجانها نرمافزارهای مخرب بیشتری را در کامپیوتر یا سرور شما دانلود کرده و تنظیمات امنیتی شما را دور میزنند. در حالیکه سایر تروجانها تلاش میکنند نرمافزار آنتیویروس شما را غیرفعال کنند. برخی از تروجانها سیستم شما را به بستری برای اجرای حملات DDoS تبدیل میکنند و امنیت سرور شما را تا حد زیادی به خطر میاندازند.

تروجانها از کجا میآیند؟

در این بخش به این موضوع میپردازیم که منبع و سورسهای اصلی پیدایش تروجان چیست؟ همه تروجانها در ابتدا شبیه برنامههای عادی به نظر میرسند و به راهی نیاز دارند تا شما را مجاب کنند که آنها را نصب کنید. تروجانها از دیگر انواع نرمافزارهای مخرب متفاوت هستند، زیرا شما را به این شیوه فریب میدهند که خودتان با اختیار خودتان آنها را نصب نمایید.

برای مثال شما تصور میکنید که تروجان یک بازی یا فایل موسیقی است و احتمالاً فایلی که دانلود میکنید مانند یک فایل عادی هم کار میکند. در واقع شما در این شرایط و در ابتدا به تروجان بودن این فایل هیچ شکی نمیکنید. اما در پشت پرده، این فایل، نرمافزار مخرب را در کامپیوتر شما نصب میکند.

هنگامی که از منابع ناشناس فایلی را دریافت میکنید، با احتیاط اقدام کنید. بسیاری از کاربران تروجانها را از وبسایتهای به اشتراکگذاری فایل و پیوستهای ایمیل جعلی نصب میکنند. همچنین هکرها ممکن است از طریق پیامهای جعلی، وبسایتهای آلوده، شبکههای هک شده و غیره حمله خود را آغاز کنند. در ادامه به بررسی راههای نفوذ ویروس تروجان میپردازیم.

وبسایتهای به اشتراک گذاری فایل

تقریباً همه کسانی که حداقل کمی در حوزه فناوری تجربه دارند، از وبسایتهای بهاشتراکگذاری فایل استفاده میکنند. این وبسایتها شامل وبسایتهای تورنت و دیگر سایتهایی هستند که به کاربران اجازه میدهند فایلهای خود را بهاشتراک بگذارند. این قابلیت در ابعاد زیادی از جذابیتهای مختلفی برخوردار است.

اولین مزیت این سایتها این است که افراد میتوانند نرمافزارهای حرفهای را بدون پرداخت هزینه دانلود کنند. اما مشکل این است که این وبسایتهای بهاشتراکگذاری فایل نیز برای هکرهایی که میخواهند راحتترین راه را برای نفوذ به سیستم شما پیدا کنند، جذابیت زیادی دارند.

بهعنوان مثال، یک هکر نسخه کرکشدهای از یک نرمافزار محبوب را روی یک وبسایت تورنت برای دانلود رایگان بارگذاری میکند. سپس منتظر قربانیان بالقوه میشود تا آنها بلافاصله فایل مورد نظر را دانلود کنند. اما نرمافزار کرکشده دارای یک ویروس تروجان مخفی است که به هکر اجازه میدهد کامپیوتر شما را کنترل کند.

ویروسهای تروجان همچنین ممکن است بهصورت فایلهای موسیقی، بازیها و محصولات نرمافزاری دیگر ظهور پیدا کنند.

لینکهای مخرب ایمیل

لینکهای جعلی ایمیل یکی دیگر از روشهای رایجی است که سیستمهای کامپیوتری از طریق آنها به ویروس تروجان آلوده میشوند. بهعنوان مثال، یک هکر، ایمیلی حاوی لینک یا پیوست آلوده را برای شما میفرستد و امیدوار است که شما فوراً روی آن کلیک کنید تا هنگام باز کردن آن، سیستم شما آلوده شود. بسیاری از هکرها ایمیلهای عمومی را تا حد امکان برای تعداد زیادی از مردم ارسال میکنند. برخی دیگر نیز به افراد یا کسبوکارهای خاص با اهداف مشخصی حمله میکنند.

در بعضی موارد، هکر یک ایمیل جعلی ارسال میکند که بهنظر میرسد از طرف شخصی آشنا فرستاده شده است. این ایمیل ممکن است حاوی یک فایل Word یا یا هر فایلی باشد که به نظر امن میرسد. اما ویروس هنگام باز کردن لینک، کامپیوتر شما را آلوده میکند. بهترین راه برای محافظت از خود در برابر این حملات هدفمند، تماس با فرستنده قبل از باز کردن لینک است. در نتیجه مطمئن میشوید که او کسی است که این لینک خاص را فرستاده است.

پیامهای جعلی

تعداد بیشماری از اپلیکیشنها و برنامههای محبوب و کاربردی به شما اجازه میدهند که با دیگران چت کنید. اگر از این نرمافزارها برای ارتباطات تجاری یا شخصی استفاده میکنید، در معرض خطر آلوده شدن به تروجان هستید مگر اینکه بدانید چگونه از خود محافظت کنید.

در چنین شرایطی هکرها نسخهی جعلی یک پیام را ارسال میکنند تا بهنظر برسد از طرف فردی مورد اعتماد، فرستاده شده است. علاوه بر آن، ممکن است خود هکر نامهای مشابهی با این افراد روی پروفایل خود قرار دهند به این امید که شما این تفاوتهای کوچک را متوجه نشوید. مشابه ایمیلهای جعلی، هکر برای شما یک فایل یا برنامه آلوده به تروجان ارسال میکند.

وبسایتهای آلوده

بسیاری از هکرها بهجای افراد، حمله به وبسایتها را هدف قرار میدهند. آنها ضعفهایی را در وبسایتهای بدون امنیت پیدا میکنند که به آنها اجازه میدهد فایلها را روی آن بارگذاری کنند یا در برخی از موارد، حتی کنترل کامل وبسایت را بهدست بگیرند. وقتی این نوع تصاحب وبسایت رخ میدهد، هکر میتواند بازدیدکنندگان وبسایت را به سمت سایتهای دیگر هدایت کند.

هکر میتواند کل وبسایت را آلوده کرده و دانلودهای شما را به سرور مخربی که شامل تروجان است هدایت کند. استفاده از وبسایتهای معتبر و شناختهشده یک راه برای کاهش احتمال قرار گرفتن در این تله است. اما یک برنامه آنتیویروس خوب هم میتواند به شناسایی وبسایتهای آلوده و هک شده کمک کند.

شبکههای وایفای هک شده

شبکههای وایفای هکشده نیز یک منبع رایج نفوذ تروجانها و سایر نرمافزارهای مخرب هستند. هکر میتواند یک شبکه وایفای جعلی ایجاد کند که دقیقاً مشابه شبکهای است که شما سعی دارید به آن متصل شوید. وقتی به اشتباه به این شبکه جعلی متصل میشوید، هکر میتواند شما را به سمت وب سایتهای جعلی هدایت کند که بهنظر تا حدی واقعیاند که حتی کارشناسان نیز در تشخیص تفاوت آنها مشکل خواهند داشت. این وبسایتهای جعلی با استفاده از مرورگر شما و زمانی که تلاش میکنید فایلی را دانلود کنید، شما را به سمت سرور مخرب هدایت میکنند.

چند گام ساده برای حذف تروجانها

روشهای حذف ویروس تروجان چیست و چگونه میتوانید سیستم یا سرور خود را از این ویروسها پاک کنید؟ میتوانید برخی از تروجانها را با غیرفعالکردن نرمافزارهایی که از منابع غیر قابل اعتماد دانلود شدهاند، حذف کنید. برای کسب بهترین نتیجه، ابتدا دستگاه خود را روی حالت ایمن (Safe Mode) قرار دهید تا ویروس نتواند جلوی حذف شدنش را بگیرد.

لطفا مطمئن شوید که برنامههای خاصی که در حال حذفشان هستید را میشناسید. زیرا اگر برنامههای پایهای را که کامپیوتر شما برای عملکرد صحیح خود به آنها نیاز دارد، حذف کنید ممکن است سیستم شما کند شود و یا برخی بخشهای آن به درستی کار نکنند یا حتی دیگر قادر به کار نباشد. همچنین، نصب و استفاده از یک برنامه آنتیویروس معتبر یکی از بهترین راهها برای از بین بردن تروجان است.

حذف کردن تروجانها یک راه عالی برای حفاظت از کامپیوتر و حریم شخصیتان است. اما باید احتیاطهایی را نیز انجام دهید تا در آینده مشکلی برایتان به وجود نیاید:

- تنظیم حسابهای ابری با استفاده از آدرسهای ایمیلی که از ویژگی بازیابی اکانت پشتیبانی میکند.

- در صورت استفاده از دستگاههای آیفون، میتوانید حساب خود را بازیابی کنید (اما حسابهای Gmail و یا یاهو نمیتوانند بازیابی شوند.)

- استفاده از احراز هویت و اعتبار سنجی قوی برای حسابهای خود

- قبل از باز کردن پیوستهای ایمیلی با فرستنده تماس بگیرید

- استفاده از یک برنامه آنتیویروس بهروز

دنیای جرایم سایبری همیشه در حال تغییر و تحول است. هکرها همیشه بهدنبال راههای جدید و مدرنتری برای نفوذ به کامپیوترها و سرورهای کاربران هستند. بنابراین، شما باید درباره آخرین تهدیدها آگاهی داشته باشید و با استفاده از یک برنامه آنتیویروس معتبر سیستم خود را ایمن نگه دارید. این تدابیر نه تنها دستگاههای شما را محافظت میکنند، بلکه به شما اطمینان میدهد که هنگام استفاده از اینترنت در امان هستید.

سخن پایانی

تروجانها میتوانند کامپیوتر شما را آلوده کنند و مشکلات عظیمی ایجاد کنند. زمانی که یک تروجان وارد سیستم شما میشود، میتواند صفحهکلید شما را کنترل کند، نرمافزارهای مخرب اضافی را نصب کند و مجموعهای از مشکلات دیگر را ایجاد کند. خوشبختانه میتوان اکثر تروجانها را بهسادگی مدیریت کرد تا سیستمتان آسیبی نبیند.

مواردی که امنیتشان تایید نشدهاست و برنامههای مشکوک، میتوانند بهعنوان دروازههایی برای نصب کد آسیبرسان تروجان روی کامپیوتر شما عمل کنند. اگر متوجه شدید که برنامههای جدیدی در سیستم شما در حال اجرا هستند که خودتان نصب نکردهاید، ممکن است که یک تروجان باشد. برای بررسی این موضوع، برنامه را حذف کنید و کامپیوتر خود را مجدد راهاندازی کنید تا ببینید که آیا عملکرد کامپیوتر شما بهبود مییابد یا خیر.

در این مطلب سعی کردیم به پاسخ این سوال بپردازیم که تروجان چیست و چطور میتوان از سیستم خود در برابر آن محافظت کرد.