زندگی ما بیش از هر زمان دیگری به فضای دیجیتال وابسته شده و همین وابستگی، تهدیدات جدیدی را به همراه داشته است. حملات سایبری هر روز پیچیدهتر میشوند و هکرها از روشهای متنوعی برای نفوذ به سیستمها و سرقت اطلاعات استفاده میکنند. تعریف رایج هک به معنای نفوذ به دستگاهها و شبکههای دیجیتال از طریق دسترسی غیرمجاز به حسابها یا سیستمهای کامپیوتری است. البته هک همیشه یک عمل مخرب نیست، اما بیشتر اوقات با فعالیتهای غیرقانونی و سرقت داده توسط مجرمان سایبری همراه است. در این مطلب به بررسی این که هک چیست و نقش هکرهای مخرب و اخلاقی میپردازیم، دستگاههای آسیبپذیر در برابر هک را معرفی خواهیم کرد و در نهایت راههای مؤثر برای جلوگیری از هک شدن را توضیح میدهیم.

هک چیست و در زمینه امنیت سایبری به چه معناست؟

در امنیت سایبری، هک کردن به استفاده نادرست از دستگاههایی مانند رایانه، تلفن هوشمند، تبلت و شبکهها برای آسیب رساندن به سیستمها، خراب کردن آنها، جمعآوری اطلاعات کاربران، سرقت دادهها و اسناد یا مختل کردن فعالیتهای مرتبط با دادهها اشاره دارد.

نگاه سنتی به هکرها معمولاً آنها را برنامهنویسان ماهری میداند که بهصورت انفرادی و مستقل، نرمافزارها و سختافزارهای کامپیوتری را تغییر داده یا دستکاری میکنند. اما این دیدگاه محدود نمیتواند ماهیت فنی و پیچیده هک را بهدرستی نشان دهد. هکرها روزبهروز پیچیدهتر میشوند و از روشهای حمله پنهانی استفاده میکنند که طوری طراحی شدهاند که حتی توسط نرمافزارهای امنیتی و تیمهای فناوری اطلاعات نیز شناسایی نشوند. آنها همچنین در ایجاد روشهایی برای فریب کاربران بسیار ماهر هستند؛ روشهایی مثل وادار کردن افراد به باز کردن پیوستها یا لینکهای مخرب، و در نتیجه افشای اطلاعات شخصی حساس خود.

تاریخچه هک چیست؟

اصطلاح “هک” اولین بار در دهه ۱۹۷۰ ظاهر شد، اما در دهه بعد محبوبیت بیشتری پیدا کرد. در سال ۱۹۸۰، مقالهای در مجله Psychology Today با عنوان «اسناد هکر» منتشر شد که به جنبه اعتیادآور استفاده از رایانهها میپرداخت. دو سال بعد، فیلمهای Tron و WarGames به نمایش درآمدند که شخصیتهای اصلی در آنها به سیستمهای کامپیوتری نفوذ میکردند. این فیلمها باعث شدند مفهوم هک برای عموم مردم شناختهتر شده و به عنوان یک تهدید احتمالی برای امنیت ملی در نظر گرفته شود.

همان سال، گروهی از نوجوانان موفق شدند به سیستمهای کامپیوتری سازمانهای مهمی مثل آزمایشگاه ملی لسآلاموس، بانک Security Pacific و مرکز سرطان Sloan-Kettering نفوذ کنند. مقالهای در مجله Newsweek که این حادثه را پوشش میداد، اولین بار بود که واژه “هکر” را به معنای منفیای که امروز رایج است، بهکار برد.

این اتفاق باعث شد کنگره آمریکا چندین لایحه درباره جرائم رایانهای تصویب کند، اما این اقدامات مانع از افزایش حملات گسترده به سیستمهای دولتی و شرکتهای بزرگ نشد. با عمومی شدن اینترنت، مفهوم هک رشد چشمگیری یافت و فرصتها و سودهای کلانی را برای هکرها فراهم کرد. همین امر باعث شد روشهای حمله پیچیدهتر شده و انواع مختلفی از هک و هکرها به وجود بیاید.

انواع هک و هکرها

معمولاً چهار انگیزه اصلی وجود دارد که باعث میشود افراد سودجو و هکرها به هک وبسایتها یا سیستمها روی بیاورند:

-

کسب سود مالی از طریق سرقت اطلاعات کارتهای اعتباری یا فریب دادن خدمات مالی

-

جاسوسی شرکتی

-

کسب شهرت یا احترام به خاطر مهارتهای هک

-

هکهای تحت حمایت دولت که هدفشان سرقت اطلاعات تجاری یا اطلاعات حساس ملی است

علاوه بر اینها، هکرهای با انگیزه سیاسی نیز وجود دارند؛ که به آنها هکتیویست (Hacktivist) گفته میشود و هدف آنها جلب توجه عمومی از طریق افشای اطلاعات حساس است. گروههایی مانند Anonymous، LulzSec و WikiLeaks در این دسته قرار میگیرند.

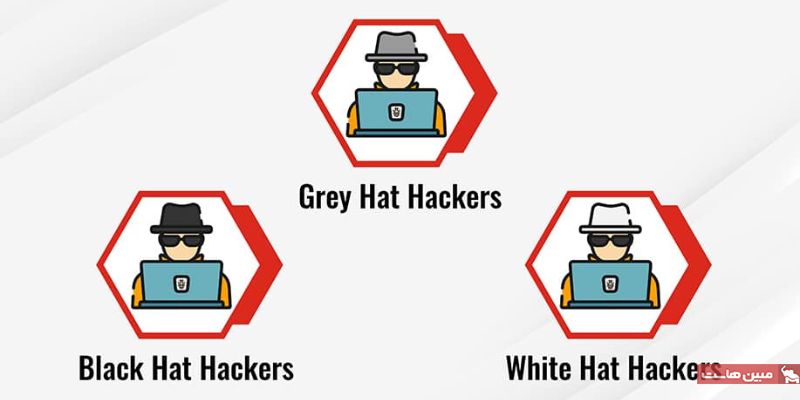

چند نمونه از رایجترین انواع هکرهایی که این فعالیتها را انجام میدهند عبارتند از:

هکرهای کلاهسیاه (Black Hat Hackers)

هکرهای کلاهسیاه همان “آدمبدها”ی دنیای هک هستند. این افراد بهطور عمدی به دنبال کشف آسیبپذیریها در سیستمهای کامپیوتری و نرمافزارها میگردند تا از آنها برای منافع مالی یا اهداف مخربتر مثل کسب اعتبار، جاسوسی شرکتی یا عملیاتهای سایبری تحت حمایت دولت استفاده کنند.

اقدامات این افراد میتواند آسیبهای جدی به کاربران رایانه و سازمانهای مختلف وارد کند. آنها میتوانند اطلاعات شخصی حساس را بدزدند، سیستمهای مالی یا کامپیوتری را مختل کنند، یا عملکرد وبسایتها و شبکههای حیاتی را از کار بیندازند یا تغییر دهند.

هکرهای کلاه سفید (White Hat Hackers)

هکرهای کلاهسفید نقش مقابل کلاهسیاهها را در فضای سایبری ایفا میکنند که تلاش دارند از موفقیت هکرهای کلاهسیاه جلوگیری کنند. آنها از مهارتهای فنی خود برای نفوذ به سیستمها بهصورت قانونی و مجاز استفاده میکنند تا سطح امنیت شبکهها را بررسی و آزمایش کنند؛ که به این کار، هک اخلاقی (Ethical Hacking) میگویند.

شرکتها این افراد را برای انجام تست نفوذ و بررسی امنیت سیستمهایشان استخدام میکنند تا پیش از آنکه یک هکر مخرب آسیب بزند، مشکلات برطرف شوند. هکرهای کلاه سفید بعد از آموزش هک کردن بهصورت قانونی فعالیت میکنند و معمولاً دارای گواهینامههای معتبر امنیت سایبری هستند.

هکرهای کلاه خاکستری (Gray Hat Hackers)

هکرهای کلاه خاکستری در مرز بین خوب و بد حرکت میکنند. آنها بدون اجازه به سیستمها نفوذ میکنند و اصول را زیر پا میگذارند، اما معمولاً نیت آسیب زدن و کسب منافع مالی ندارند.

اقدامات آنها اغلب برای منفعت عمومی انجام میشود. مثلاً ممکن است یک آسیبپذیری را کشف و از آن سوءاستفاده کنند تا آگاهیرسانی کنند که چنین مشکلی وجود دارد؛ اما برخلاف هکرهای کلاهسفید، این کار را بهصورت عمومی انجام میدهند.

همچنین برخی از آنها ضعفهای امنیتی را شناسایی کرده و به شرکتها اطلاع میدهند، اما ممکن است در ازای برطرف کردن این مشکلات، درخواست پول یا حتی شغل کنند.

مشکل اینجاست که اگر شرکتها واکنش مناسبی نشان ندهند، این هکرها ممکن است اطلاعات را عمومی کرده و زمینه را برای سوءاستفاده هکرهای مخرب فراهم کنند.

دستگاههای آسیبپذیر در برابر هک شدن

هر دستگاهی که به اینترنت متصل باشد، میتواند هدف حملات سایبری قرار بگیرد. هکرها همیشه به دنبال راههایی برای دسترسی به اطلاعات شخصی، کنترل سیستمها یا سوءاستفاده از منابع دستگاهها هستند. برخی از دستگاهها به دلیل ماهیتشان بیشتر از سایرین در معرض خطر قرار دارند. در ادامه، مهمترین دستگاههایی که در برابر هک آسیبپذیر هستند را بررسی میکنیم:

دستگاههای هوشمند

دستگاههای هوشمند مانند گوشیهای هوشمند، اهداف وسوسهبرانگیزی برای هکرها هستند. بهویژه دستگاههای اندرویدی به دلیل داشتن ساختار متنباز (open-source) و فرآیند توسعه نرمافزار کمتر یکپارچه نسبت به دستگاههای اپل، بیشتر در معرض خطر سرقت یا خراب شدن دادهها قرار دارند. با این حال، هکرها روز به روز بیشتر به سراغ میلیونها دستگاه متصل به اینترنت اشیاء (IoT) میروند.

وبکمها

وبکمهایی که بهصورت داخلی روی رایانهها نصب شدهاند، یکی از اهداف رایج برای هک هستند، چون هک کردن آنها نسبتاً آسان است. هکرها معمولاً با استفاده از یک Remote Access Trojan (RAT) که در قالب بدافزار روتکیت وارد سیستم میشود، به رایانه نفوذ میکنند. این دسترسی به آنها اجازه میدهد نهتنها کاربران را زیر نظر بگیرند، بلکه پیامهایشان را بخوانند، فعالیتهای مرورگرشان را ببینند، اسکرینشات بگیرند و وبکم آنها را هم کنترل کنند.

روترها

روترهای اینترنت دروازهای برای ارتباط همه دستگاههای متصل به شبکه هستند و در صورت هک شدن، تمامی اطلاعات رد و بدل شده در شبکه در خطر قرار میگیرند. هکرها میتوانند با دستکاری تنظیمات روتر، از روترهای آلوده برای حملات سایبری مانند حملات دیداس، جعل آدرسهای DNS یا DNS Spoofing و حتی استخراج ارز دیجیتال (Cryptomining) استفاده کنند.

امنیت پایین رمزهای عبور و عدم بهروزرسانی فریمور (Firmware) از جمله دلایل اصلی آسیبپذیری روترها هستند.

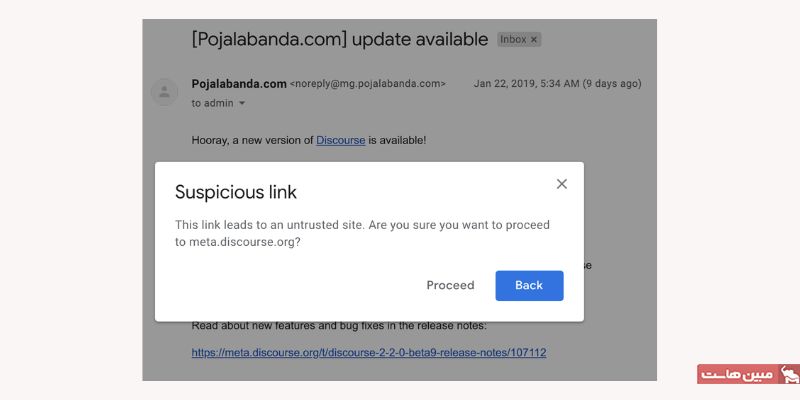

ایمیل

ایمیل یکی از رایجترین روشهای حمله سایبری محسوب میشود. بسیاری از حملات فیشینگ (Phishing) از طریق ایمیل انجام میشوند، جایی که هکرها با ارسال لینکهای مخرب یا فایلهای آلوده، کاربران را فریب میدهند تا بدافزارهای مختلف را روی سیستمهای خود نصب کنند یا اطلاعات حساس خود را فاش کنند.

علاوه بر این، ایمیلها میتوانند برای توزیع باجافزارها (Ransomware) مورد استفاده قرار بگیرند که میتوانند کل سیستم کاربر را قفل کرده و برای بازگردانی اطلاعات درخواست پول کنند.

گوشیهای Jailbreak شده

جیلبریک کردن گوشی به معنای حذف محدودیتهایی است که سازنده سیستمعامل روی آن اعمال کرده، تا کاربر بتواند اپلیکیشنها یا نرمافزارهایی را نصب کند که در فروشگاه رسمی آن گوشی موجود نیستند. علاوه بر اینکه این کار معمولاً نقض توافقنامه مجوز کاربر نهایی با شرکت سازنده است، باعث میشود دستگاه در برابر تهدیدات آسیبپذیرتر شود.

هکرها میتوانند گوشیهای جیلبریکشده را هدف قرار دهند، و نهتنها دادههای موجود در آن را بدزدند، بلکه حمله خود را به شبکهها و سیستمهای متصل به آن دستگاه نیز گسترش دهند.

دستگاههای Jailbreak شده در برابر انواع بدافزارها، سرقت اطلاعات و حتی حملات به شبکههای متصل شده بسیار آسیبپذیر هستند.

راههای جلوگیری از هک شدن

راهها و اقدامات کلیدی مختلفی وجود دارد که سازمانها و کاربران میتوانند با رعایت آنها، احتمال هک شدن خود را تا حد زیادی کاهش دهند.

بهروزرسانی مداوم نرمافزار

هکرها همواره در پی یافتن آسیبپذیریها و حفرههایی در امنیت سیستمها هستند که هنوز شناسایی یا برطرف نشدهاند. بنابراین، بهروزرسانی مداوم نرمافزارها و سیستمهای عامل نقش بسیار مهمی در پیشگیری از هک شدن کاربران و سازمانها دارد. کاربران باید بهروزرسانی خودکار را فعال کرده و مطمئن باشند که جدیدترین نسخهی نرمافزارها روی تمام دستگاهها و برنامههایشان نصب شده است.

استفاده از رمز عبور متفاوت برای حسابهای مختلف

رمز عبور ضعیف، اطلاعات ورود ساده، و عادتهای بد در مدیریت رمز عبور، از رایجترین دلایل نقض دادهها و حملات سایبری هستند. استفاده از رمز عبور قوی و متفاوت برای هر حساب کاربری بسیار ضروری است. این کار باعث میشود در صورتی که یک حساب مورد نفوذ قرار گرفت، سایر حسابها همچنان امن بمانند.

استفاده از پسورد ساده و تکراری یکی از رایجترین دلایل نشت اطلاعات است. برای افزایش امنیت خود نکات زیر را مد نظر داشته باشید:

- از پسورد قوی با ترکیب حروف بزرگ و کوچک، اعداد و نمادها استفاده کنید.

- برای هر حساب کاربری یک رمز عبور متفاوت تنظیم کنید.

- برای ذخیره و تولید رمزهای پیچیده از مدیر رمز عبور یا پسورد منیجر مانند Lastpass و Keepass استفاده کنید.

استفاده از احراز هویت دو مرحلهای (2FA)

احراز هویت دو مرحلهای باعث میشود که حتی اگر هکرها رمز عبور شما را داشته باشند، نتوانند بدون تأیید هویت اضافی وارد حساب شما شوند. این روش معمولاً از طریق ارسال یک کد به تلفن همراه یا تأیید هویت بیومتریک انجام میشود.

رمزگذاری HTTPS

یکی دیگر از روشهای متداول سرقت اطلاعات، وبسایتهای جعلی (spoofed websites) هستند که ظاهر آنها کاملاً مشابه سایتهای معتبر است اما اطلاعات واردشده توسط کاربر را سرقت میکنند. بسیار مهم است که هنگام وارد شدن به یک وبسایت، به پیشوند “HTTPS” در ابتدای آدرس توجه شود. مثلاً:

https://www.mobinhost.comپرهیز از کلیک روی تبلیغات یا لینکهای مشکوک

تبلیغات مزاحم مانند پاپآپها از جمله ابزارهای رایج هکرها هستند. کلیک روی آنها میتواند باعث نصب ناخواسته بدافزار یا جاسوسافزار روی دستگاه شود. باید با احتیاط با لینکها برخورد کرد، مخصوصاً آنهایی که در ایمیلها یا شبکههای اجتماعی ظاهر میشوند. این لینکها ممکن است به سایتهای جعلی هدایت شده یا بدافزار نصب کنند.

تغییر نام کاربری و رمز عبور پیشفرض در روتر و دستگاههای هوشمند

روترها و بسیاری از دستگاههای هوشمند با نام کاربری و رمز عبور پیشفرض عرضه میشوند. اما چون میلیونها دستگاه با مشخصات مشابه عرضه میشود، احتمال نفوذ هکرها به آنها بالا میرود. بهتر است همیشه یک نام کاربری و رمز عبور منحصربهفرد برای این دستگاهها تنظیم شود.

دانلود نرمافزارها فقط از منابع معتبر

فقط از منابع شناختهشده و رسمی برای دانلود برنامهها و نرمافزارها استفاده کنید. دانلود از منابع ناشناس میتواند باعث نصب نرمافزارهای آلوده به ویروس، بدافزار یا تروجان شود.

قبل از دانلود، نظرات کاربران را بررسی کنید و از اعتبار توسعهدهنده مطمئن شوید.

نصب آنتیویروس و فایروال قوی

نصب یک نرمافزار آنتیویروس قابل اعتماد روی دستگاهها برای شناسایی فایلها و فعالیتهای مشکوک ضروری است. این ابزارها از جدیدترین تهدیدات محافظت کرده و با موتورهای پیشرفتهی شناسایی، خطرات تازه و در حال ظهور را مسدود میکنند.

همچنین، استفاده از فایروال (Firewall) به جلوگیری از دسترسیهای غیرمجاز به شبکه کمک میکند.

وارد نشدن با حساب “admin” به صورت پیشفرض

“admin” یکی از رایجترین نامهای کاربری در سیستمهای کامپیوتری مانند روترها یا حسابهای کاربری مختلف است، و هکرها از این موضوع برای هدف قرار دادن سازمانها استفاده میکنند. ورود با این نام کاربری احتمال هک شدن را بالا میبرد، بنابراین بهتر است آن را بهعنوان گزینه پیشفرض استفاده نکنید.

استفاده از پسورد منیجرها

ساختن رمزهای عبور قوی و منحصربهفرد ضروری است، اما به خاطر سپردن همهی آنها دشوار است. ابزارهای مدیریت رمز عبور به کاربران کمک میکنند تا بدون نگرانی از فراموشی، از رمزهایی امن و غیرقابل حدس استفاده کنند.

یادگیری روشهای مقابله با فیشینگ

کاربران باید با روشهایی که هکرها برای فریب آنها استفاده میکنند آشنا باشند. بهویژه آگاهی از نشانههای حملات فیشینگ و باجافزار بسیار مهم است. این آگاهی کمک میکند تا ایمیلهای فریبنده یا حملات باجافزاری بهموقع شناسایی و خنثی شوند.

با رعایت این نکات امنیتی، میتوانید تا حد زیادی از حملات سایبری جلوگیری کنید و اطلاعات خود را در برابر هکرها ایمن نگه دارید.

هک اخلاقی چیست و آیا قانونی است؟

هک اخلاقی به اقداماتی گفته میشود که توسط هکرهای کلاهسفید انجام میگیرد. در این فرآیند، هکر به سیستمها و شبکههای کامپیوتری دسترسی پیدا میکند تا آسیبپذیریها و ضعفهای احتمالی را شناسایی کرده و آنها را برطرف کند.

استفاده از مهارتهای فنی برای مقاصد هک اخلاقی کاملاً قانونی است، به شرط آنکه:

-

فرد اجازهنامه کتبی از مالک سیستم یا شبکه داشته باشد،

-

حریم خصوصی سازمان را محفوظ نگه دارد و اطلاعات حساس فاش نشود،

-

و تمام ضعفها و آسیبپذیریهای شناساییشده را به سازمان مربوطه گزارش دهد.

به زبان ساده، هک اخلاقی نوعی تست امنیتی است که با رضایت و آگاهی مالک انجام میشود، نه برای سوءاستفاده، بلکه برای محافظت از سیستمها در برابر تهدیدات واقعی.

سخن نهایی

در این مطلب به بررسی این که هک چیست و آشنایی با انواع هک و هکر و روش هایی برای جلوگیری از هک شدن می پردازیم. هک مفهومی گسترده است که میتواند هم برای اهداف مخرب و هم برای تأمین امنیت سیستمها مورد استفاده قرار گیرد. انواع مختلفی از هکرها، از جمله کلاه سیاه، کلاه سفید و کلاه خاکستری، با انگیزههای متفاوت فعالیت میکنند.

بسیاری از دستگاههای متصل به اینترنت، مانند گوشیهای هوشمند، روترها و ایمیلها، در معرض خطر حملات سایبری قرار دارند. رعایت اصول امنیتی مانند استفاده از رمزهای عبور قوی، بهروزرسانی نرمافزارها، احراز هویت دو مرحلهای و نصب آنتیویروس میتواند به کاهش این تهدیدات کمک کند. در این بین، هک اخلاقی بهعنوان ابزاری قانونی برای افزایش امنیت سایبری شناخته میشود و نقش مهمی در مقابله با حملات سایبری ایفا میکند. آگاهی و پیشگیری، کلید