آشنایی با Modern Honey Network

MHN یا همان Modern Honey Network یک سرور متمرکز برای مدیریت و جمع آوری دادههای هانی پاتها است.

در مقاله دیگری در همین سایت به طور مفصل به معرفی هانیپاتها پرداختیم. بهتر است قبل از این که این مطلب را بخوانید، مقالهی Honeypot، تلهی امنیتی! را مطالعه کنید.

MHN به شما این امکان را می دهد که سنسورها را به سرعت مستقر کرده و دادهها را بلافاصله جمع آوری کنید. البته نتایج حاصل از جمعآوری این دادهها از طریق رابط وب قابل مشاهده است. اسکریپت های استقرار هانیپات شامل چندین فناوری رایج هانیپات از جمله Snort ، Cowrie ، Dionaea و Glastopf و سایر موارد است.

Modern Honey Network در حقیقت یک برنامه Flask است کهیک API HTTP را نشان می دهد که هانی پاتها میتواند برای موارد زیر استفاده کند:

- بارگیری اسکریپت استقرار

- ثبت نام

- بارگیری قوانین ابزار SNORT

- ارسال گزارش های تشخیص نفوذ

همچنین به مدیران سیستم اجازه می دهد:

- فهرست حملات جدید را مشاهده نمایند

- مدیریت قوانین ابزار SNORT ( فعال، غیرفعال، بارگیری) را در اختیار داشته باشند

سرور MHN به شما این امکان را میدهد که به راحتی هانی پات را در سیستمهای دیگر مستقر کنید. برای انجام این کار، “Deploy” را در برنامه وب سرور MHN خود انتخاب میکنید تا اسکریپتی برای استقرار خودکار هانیپات مورد نظر در سیستم دلخواه ما ایجاد شود. اسکریپت به طور خودکار هانیپات را طوری تنظیم میکند که به صورت متمرکز به سرور MHN ما برای مدیریت و نظارت متمرکز گزارش دهد.

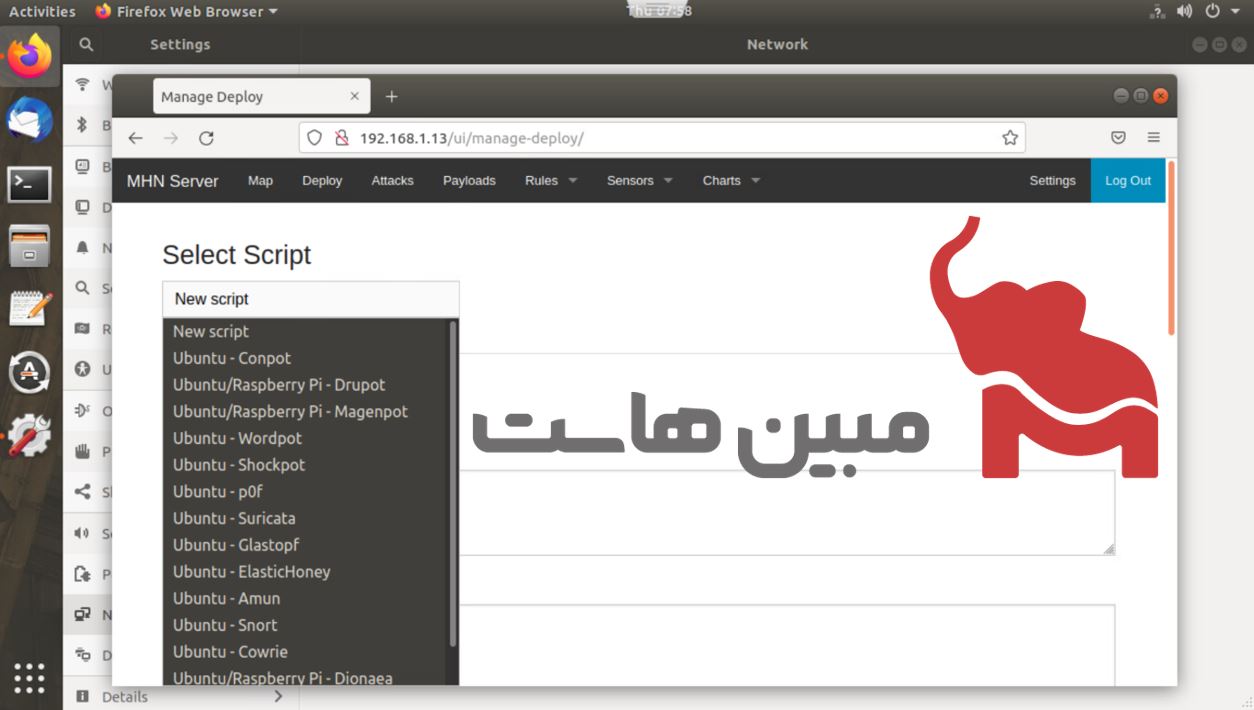

فهرست هانی پاتهایی که سرور MHN پشتیبانی میکند شامل Conpot ، Cowrie ، Dionaea Glastof ، Wordpot ، Shockpot و دیگران است. همچنین از سنسورهای نفوذ مانند Snort پشتیبانی میکند.

نصب و پیکربندی Modern Honey Network

اول از همه توجه فرمایید که سناریو ما بدین صورت است: یک سیستم جداگانه برای هانیپاتها در نظر گرفتهایم. سیستم دیگری نیز برای MHN-Server لحاظ شده است که از نظر فیزیکی این سیستم ها مجزا خواهند بود.

البته شما میتوانید برای تست، تمامی هانیپاتها و MHN-Server را همگی بر روی یک سیستم تعبیه کنید که در ادامه به آن خواهیم پرداخت.

مراحل نصب

برای شروع باید اسکریپت های مربوط به Modern-Honey-Network را نصب کنید. این کار مستلزم پیش نیازهایی از جمله نصب git بر روی سیستم است. با دستور زیر میتوانید git را بر روی سیستم خود نصب کنید. توجه فرمایید ما برای این کار از اوبونتو بهره بردیم که یکی از توزیعهای لینوکسی بهشمار میرود.

sudo apt install git -y

حال باید فایل های مربوط به نصب Modern Honey Network را clone کنید.

sudo git clone https://github.com/threatstream/mhn.git

cd mhn

sudo ./install.sh

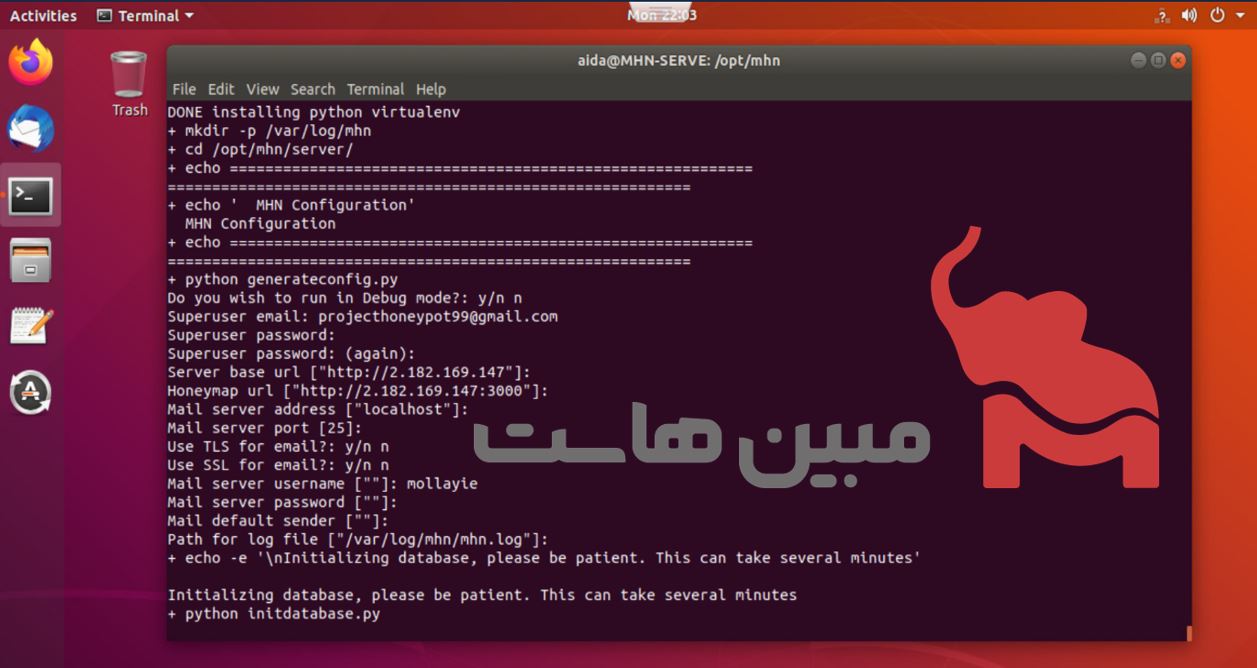

در این قسمت باید سرور را به دلخواه خود پیکربندی کنید.

دقت کنید که مسیر ذخیرهی لاگهای Modern Honey Network به شرح زیر است.

/var/log/mhn/mhn.log

بعدها میتوانید این فایل لاگ را توسط ابزارهای مانیتورینگ، نظارت کنید. پیشنهاد ما به شما استفاده از ابزار Zabbix است که قبلا آن را آموزش دادهایم. برای آشنایی با نحوه کارکرد نرمافزار Zabbix میتوانید به این مقاله مراجعه کنید.

حال سرور نصب شده است و میتوانید از طریق مرورگر و با وارد نمودن آدرس IP مربوط به سیستمی که MHN-SERVER را بر روی آن نصب شده؛ به رابط کاربری وب آن دسترسی داشته باشید.

راه اندازی هانیپاتها

پس از این که MHN-SERVER را راه اندازی کردید، به سراغ راه اندازی هانیپاتهای تعامل بالا بروید و سنسورهای آنها را فعال کنید. سپس آن را به سرور خود متصل کنید تا در صورت بروز هرگونه اسکن، حمله و… بتوانید آنها را تشخیص دهید.

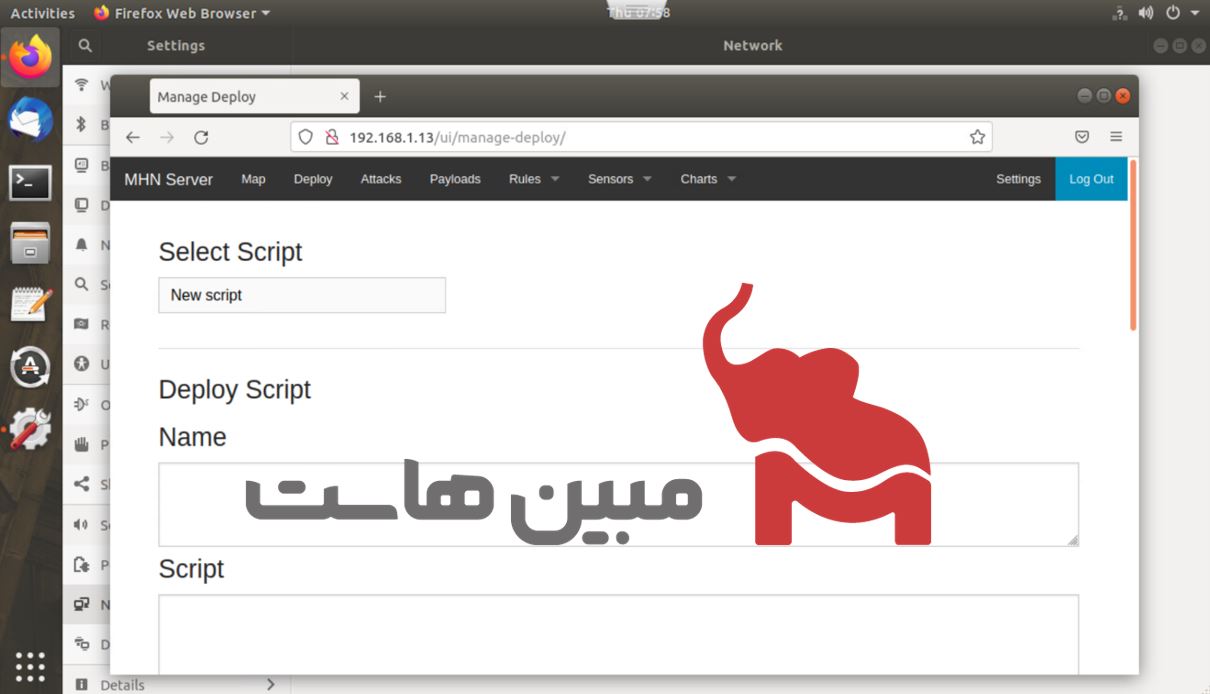

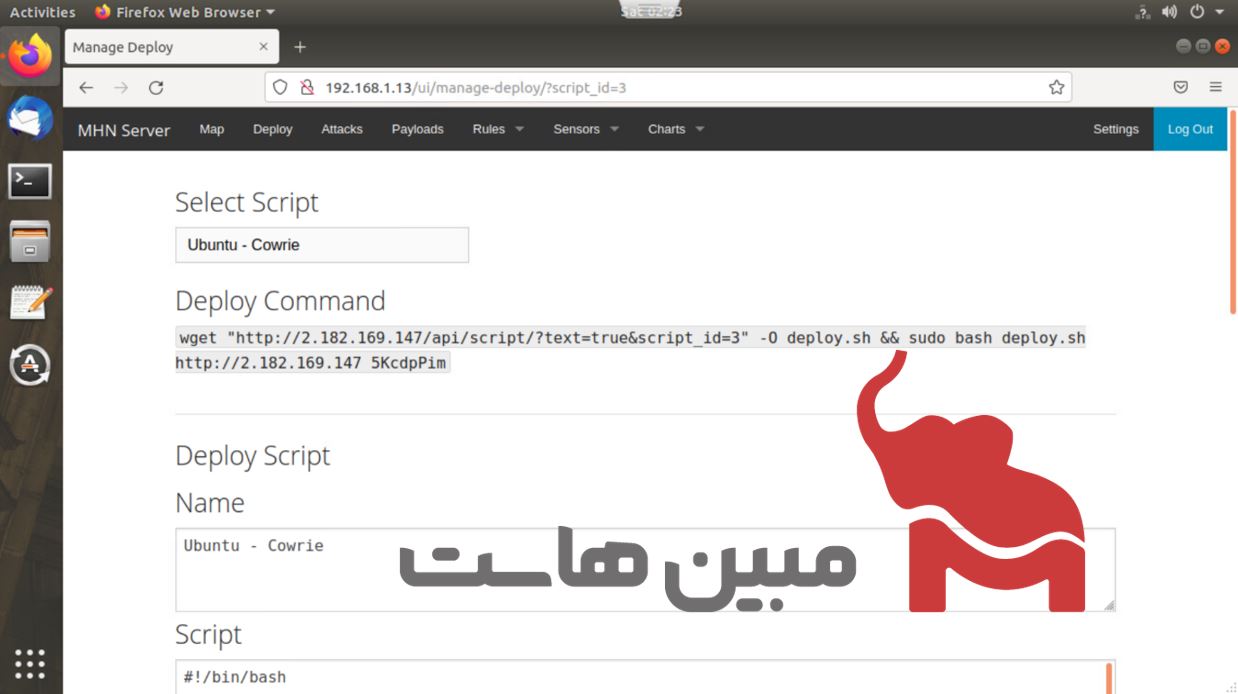

در ابتدا به سراغ MHN-SERVER خود بروید. از سربرگ deploy در قسمت Select a script نوع هانیپاتی که میخواهید فعال کنید را برگزینید.

راه اندازی هانی پات Cowrie

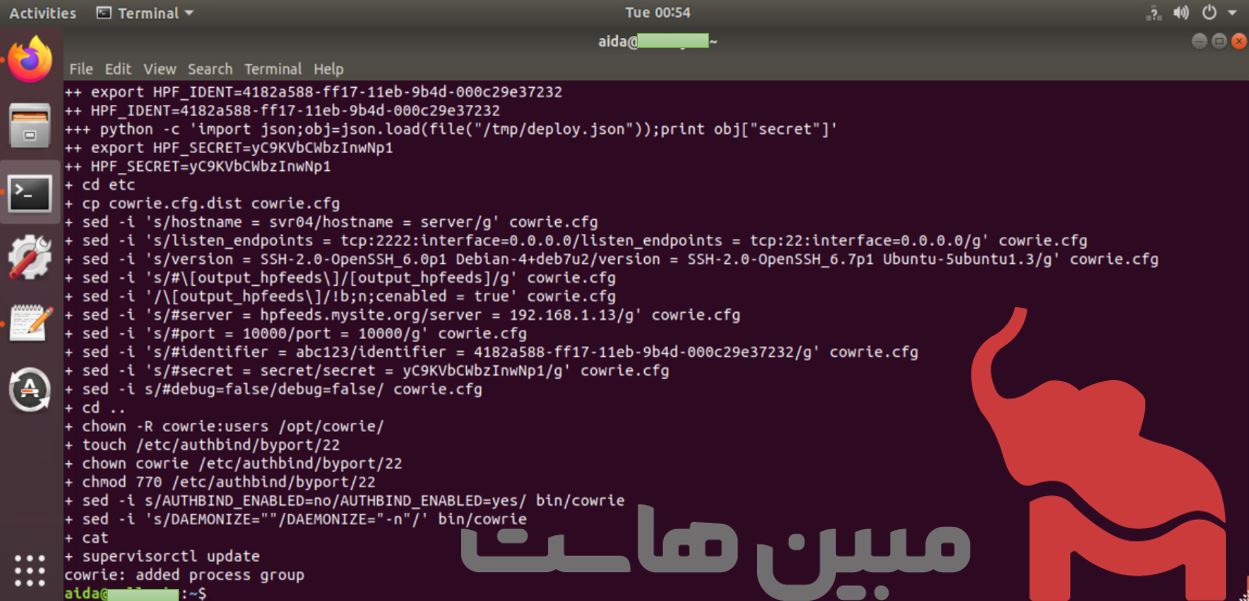

اکنون با انتخاب هر کدام از هانی پاتها، یک اسکریپت برای شما به نمایش در میآید که باید آن را در سیستمی که میخواهید هانیپات بر روی آن باشد، deploy کنید.

حال به سراغ سیستمی که قرار است به عنوان هانی پات تعامل بالا به کار گیرید، بروید. سپس اسکریپت ها را بر روی آن نصب کنید. اگر قصد دارید هانیپات شما توسط MHN-SERVER نظارت شود؛ آدرس IP مربوط به آن سرور (برای ما : 192.168.1.13) را وارد کنید. مجددا به سراغ هانی پاتcowrie بروید.

هانی پات Cowrie ابزاری است که برای ضبط و ثبت اتصالات SSH و Telnet طراحی شده است و اطلاعات session را بررسی و ذخیره میکند. این نوع هانی پات بهاینترنت متصل میشود تا ابزارها، اسکریپت ها و هاست هایی را که توسط مهاجمان حدس زده میشود و با رمز عبور مورد استفاده قرار میدهند را نظارت کند.

wget “http://192.168.1.13/api/script/?text=true&script_id=3” -O

deploy.sh && sudo bash deploy.sh http://192.168.1.13 5KcdpPim

راه اندازی هانی پات Shock pot

همانطور که میدانید تشخیص زودهنگام فعالیت های مشکوک بیشتر از آنکه واکنشی باشد، پیش گیرانه است. استفاده از هانی پات میتواند اطلاعات ما و افرادی را که تحت تأثیر یک رویداد امنیتی قرار میگیرند ایمن نگه دارد. هانی پات Shock Pot اطلاعاتی را جمع آوری میکند که میتواند قبل از حمله مخرب Shellshock مورد استفاده قرار گیرد. Shock Pot یک برنامه وب است که برای یافتن مهاجمانی که قصد سوء استفاده از آسیب پذیری کد راه دور Bash را دارند، طراحی شده است.

همانند قسمت قبلی این بار نیز اسکریپت مربوطه را در سیستم هانی پات تعامل بالای خود راه اندازی کنید. اسکریپت مورد استفاده برای Shock pot به شرح زیر است.

$ wget “http://192.168.1.13/api/script/?text=true&script_id=10” -O

deploy.sh && sudo bash deploy.sh http://192.168.1.13 5KcdpPim

تکمیل مراحل پیکربندی

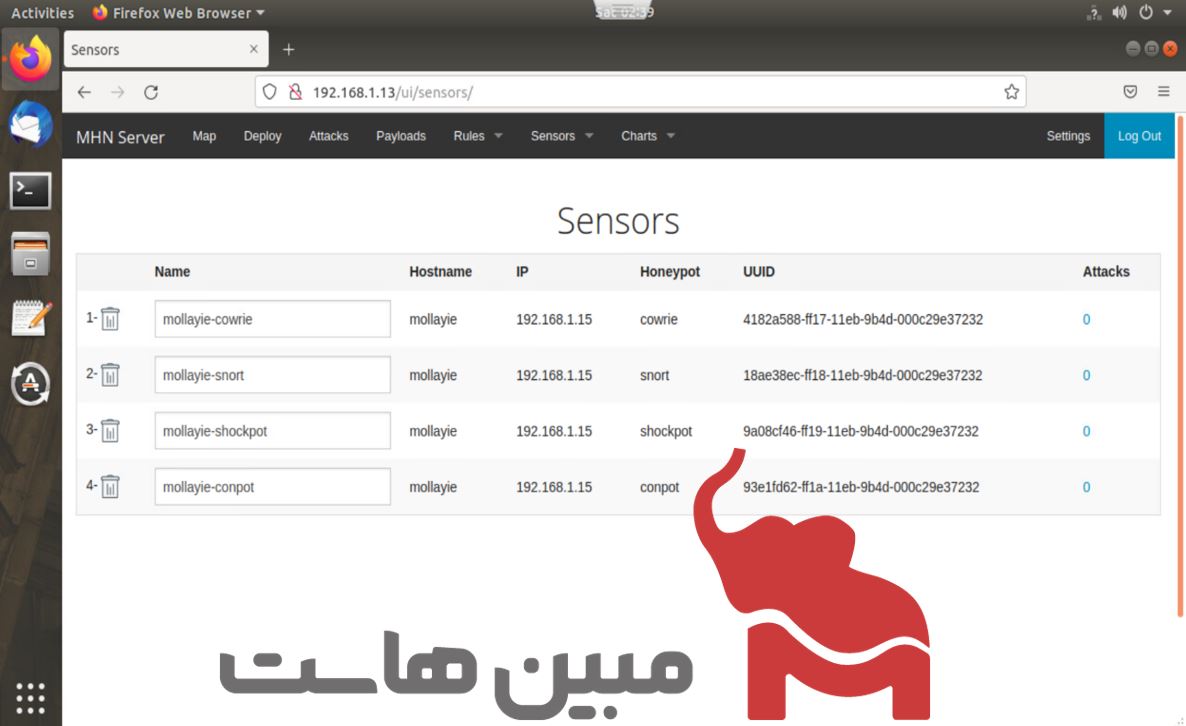

پس از آن که تمامی هانیپاتهای دلخواه را راه اندازی کردید؛ به پنل MHN-SERVER بروید. با مراجعه به سربرگ sensor میتوانید ببینید که هانی پاتها به درستی فعال شدهاند. هرلحظه که هانیپات شما رخدادی را ثبت کند بلافاصله سرور شما آن را رصد خواهد کرد. همچنین میتوانید Ip سیستمی که در حال حاضر هر کدام از هانیپاتهای شما بر روی آن فعال هستند را مشاهده کنید. علاوه بر اینها، HOST NAME هر کدام از آن سیستم ها نیز مشخص است. همانطور که در شکل واضح است در اینجا تمامی این هانیپاتها را بر روی یک سیستم عامل ubuntu با HOST NAME : MOLLAYIE پیاده سازی شده که IP آن 192.168.1.15 است.( برای سیستمهای شما به طبع host name همان چیزی خواهد بود که خودتان تعیین میکنید.)

از این به بعد هر تلاشی در راستای نفوذ که بر روی هانی پات تعامل بالای شما صورت گیرد و هر کدام از این هانی پاتها بتوانند آن را تشخیص دهند، در ستون مربوط به attacks مشخص خواهد شد. علاوه بر آن جزئیات حمله در بخش های دیگر سرور قابل مشاهده خواهد بود.

به این نکته توجه کنید که این سرور هر 24ساعت یک بار به روز رسانی میشود. به همین منظور عددی که برای حملات نشان میدهد صرفا تعداد حملات شناسایی شده توسط هانیپات در مدت یک شبانه روز خواهد بود.

توجه!!!

اگر بخواهید هانیپات ها و MHN-Server همگی بر روی یک سیستم قرار داشته باشند، هنگام deploy اسکریپت مربوط به هانیپاتها در قسمت مربوط به آدرس IP سرور MHN، میتوانید از IPهای Loop Back مانند 127.0.0.1 استفاده کنید.

به عنوان نمونه اگر سناریو شما بدین صورت باشد، نحوه راهاندازی هانی پات Amun و Dionaea به شیوه زیر خواهد بود.

راه اندازی هانی پات Amun

این نرم افزار طیف گستردهای از آسیب پذیریهای مختلف را شبیه سازی میکند. به محض سوء استفاده مهاجم از یکی از آسیب پذیریهای شبیه سازی شده، بار حمل شده توسط مهاجم مورد تجزیه و تحلیل قرار میگیرد و URL پیدا شده استخراج میشود. در مرحله بعد، هانی پات سعی میکند نرم افزارهای مخرب را بارگیری کرده و در هارد دیسک محلی ذخیره کند تا تجزیه و تحلیل های بیشتری انجام شود.

برای نصب این هانی پات از اسکریپت زیر استفاده میکنیم:

$ wget “http://127.0.0.1 /api/script/?text=true&script_id=5” -O

deploy.sh && sudo bash deploy.sh http://127.0.0.1 t9AeFpQm

راه اندازی هانی پات Dionaea

Dionaea هانیپاتی است که پیلود ها (payload)و بدافزارها را ضبط میکند. Dionaea از پایتون به عنوان زبان برنامه نویسی استفاده میکند و از libemu برای تشخیص shellcodes بهره میبرد. همپنین از IPv6 و TLS پشتیبانی میکند.

در زیر اسکریپت مورد استفاده برای نصب Dionaea را مشاهده میکنید.

$ wget “http://127.0.0.1/api/script/?text=true&script_id=2” -O

deploy.sh && sudo bash deploy.sh http://127.0.0.1 t9AeFpQm

کلام آخر

در این مقاله به بررسی Modern Honey Network پرداختیم. سپس به شما همراهان همیشگی مبین هاست آموزش دادیم که چگونه آن را پیکربندی کنید. در نهایت چندین نمونه از هانیپاتهای تعبیه شده برای MHN-Server را راهاندازی کردیم. البته که شما میتوانید بسته به نیاز خود تعیین کنید سنسور کدامیک از هانیپاتها فعال شود.

امیدواریم که این مطلب برای شما مفید بوده باشد.

بی صبرانه منتظر نظرات، انتقادات، پیشنهادات و پرسشهای شما هستیم.