هانی پات (Honeypot) یکی از این فناوریهایی است که با شناسایی اهداف واعمال نفوذگر و نقاط ضعف سیستم، در کنار سایر فناوریهای امنیتی ما را در حفظ امنیت سیستم مان یاری می نماید. هانی پاتها می توانند منجر به انجام رساندن اهداف مختلفی از جمله: سنجش شبکه، برداشت و مطالعه در خصوص سوء استفادههای روزانه، دریافت و تحلیل تکنیکهای کلاه سیاهها و جلوگیری از انجام تجزیه و تحلیل آماری بر ترافیک اینترنت توسط کلاه سیاهها شوند.

سازمانهای مختلف، اهداف متفاوتی دارند و به همین دلیل از هانی پاتهای مختلفی نیز استفاده میکنند.

قابلیت سیستم هانیپات این است که ابزاری در اختیار ما قرار میدهد که با استفاده از آن میتوانیم نسبت به حالتی که تنها به سیستم تشخیص نفوذ (IDS) متکی هستیم، حجم اطلاعات بسیار بیشتری دربارهی حملات ناموفق و موفق به دست آوریم. علاوه بر این هانیپات میتواند مهاجمان را از منابع واقعی(سرور های اصلی) دور کرده و آنها را بدون این که به شبکهی اصلی ما آسیبی وارد شود مشغول نگه دارد.

اما این تعاریف برای این که بدانیم Honeypot چیست؟ هنوز هم کافی نیست. این مطلب را بخوانید تا اطلاعات دقیقتری در خصوص هانی پات بدست آورید.

بررسی اجمالی Honeypot

یک Honeypot شامل اطلاعاتی است که به ظاهر بخش قانونی سایت است، ولی در واقع ایزوله و تحت نظارت است. همچنین هانیپاتها حاوی اطلاعات و منابع باارزشی برای مهاجمینی هستند که مسدود شدهاند. این مسئله همانند عملیات های پلیسی است که به عنوان «طعمهدادن» بهیک مضنون شناخته میشود.

تحلیلگران امنیت با استفاده از هانیپاتها میتوانند دشمنان خود را تا میزان زیادی بررسی کنند. یک تحلیلگر شبکه با بررسی زمان و نحوه وقوع حملات و این که چه مهاجمینی در پشت کیتها، تروجآنها و سوءاستفادهها هستند، میتواند راههای بهتر و کارآمدتری را در برابر چنین حملاتی به کار بگیرد. همچنین عملکرد امنیتی سازمان را افزایش دهد.

به عنوان یک تحلیگر امنیت شبکه، با یک نظارت عالی بر روی هانیپات ها میتوانیم به خوبی از بروز حملات جلوگیری کنیم.

در انتها باید بگوییم که یک Honeypot هرچند فقط یک طعمه است، ولی اطلاعاتی عمداً در آن گذاشته میشود که برای هر مهاجم داخلی و یا خارجی وسوسهانگیزاست. ولی کاری که واقعا انجام میشود، انحراف نفوذگران از اهداف حساس و با ارزش شبکه ماست. در برخی حوزههای قضایی، هدف این کار بیشتر به دامانداختن مهاجم است تا انحراف او از شبکه.

Honeypotها براساس معیار طراحی به دستههای زیر تقسیمبندی میشوند:

- هانی پات با تعامل بالا

- با تعامل پایین (کم تعامل)

- هانی پات خالص

توجه کنید که میزان تعامل تعیین میکند که نفوذگر تا چه اندازه اجازه فعالیت دارد.

Honeypot چیست؟

اگر بخواهیم دقیقا بگوییم Honeypot چیست؟ باید بگوییم که یکی از تعاریف هانیپات ناشی از دنیای جاسوسی است. در دنیای جاسوس ها به خصوص در سبک ماتا هاری از یک رابطه عاشقانه به عنوان راهی برای سرقت اسرار استفاده میکنند. این کار مشابه همان کاریست که ما در یک هانی پات انجام میدهیم و از آن به عنوان “دام عسل” یا “ظرف عسل” نام میبریم. د اغلب مواقع یک جاسوس دشمن توسط Honeypot به خطر میافتد و سپس بالاجبار هر آنچه را که می داند تحویل میدهد.

Honeypot یک سیستم آسیبپذیر یا به ظاهر آسیبپذیر است که ارزش آن زمانی مشخص میشود که کشف شود و یا مورد حمله قرار گیرد!

متخصصات امنیت شبکه هانیپات را به عنوان تله در بخشهای مختلف شبکه و در معرض تعامل با نفوذگران قرار میدهند و از این طریق بدافزارهای فعال در شبکه یا نفوذگران احتمالی را به دام میاندازند. از آنجا که سیستم Honeypot به جز فریب دادن نفوذگر هیچ استفاده عملیاتی در شبکه ندارد و کسی هم از وجود آن مطلع نیست، در نتیجه هر فعالیتی که بر روی این سیستم مشاهده شود را یک حمله یا فعالیت غیرمجاز در نظر میگیریم.

مدیران و متخصصان امنیت شبکه میتوانند با استفاده از هانی پاتها نقضهای امنیت سایبری شبکه خود را دریابند. هانی پاتها همچنین در مقایسه با اقدامات سنتی امنیت سایبری، احتمال پاسخ های مثبت غلط (False-Positive ) را کاهش میدهند، زیرا هدف از فعالیت هانی پات، شناسایی اقدامات غیرقانونی است و بعید است کسی که با این سیستم ارتباط برقرار کرده، فردی قانونمند باشد.

انواع هانی پات

۳ نوع استقرار هانی پاتها وجود دارد که فعالیتهای نفوذگران مخرب را در سطوح مختلف بررسی و نظارت میکند:

-

هانی پات خالص (Pure honeypot)

این نوع از Honeypotها، در حقیقت یک سرور فیزیکی هستند. هانی پاتهای خالص به گونهای تنظیم شده اند که میتوانند مهاجمان سایبری را فریب دهند. در این نوع نرم افزار نظارت ویژهای وجود دارد که ارتباط بین هانی پات و بقیه شبکه را نظارت میکند. از آنجا که این نوع از هانی پات، ماشینهای واقعی و تمام عیار هستند، هدف واقع گرایآنهای را برای مهاجمان ایجاد میکنند اما این خطر نیز وجود دارد که مهاجمان بتوانند از آنها به عنوان سکویی برای انجام حملات بعدی استفاده کنند.

توجه کنید که هانی پاتهای خالص نیاز به پیکربندیهای تخصصیتری دارند!!!

-

هانی پاتهای با تعامل پایین (Low interaction honeypot)

یک هانی پات کم تعامل، فقط تعداد محدودی از خدمات را ارائه میدهد که متداول ترین وکتورهای حمله و یا بردارهای حملهای که تیم ساخت هانی پات به آن علاقه مند است، اجرا میشود. مانند شبیه سازی سرویس SSH.

-

هانی پاتهای با تعامل بالا (High-Interaction Honeypots)

هانیپات های تعامل بالا مجموعههای پیچیدهای هستند که همانند زیرساختهای واقعی عمل میکنند. توجه کنید که این نوع از هانیپاتها بر روی بسترهای مجازی قرار دارند. هانی پاتهای با تعامل بالا سطح فعالیت های مجرمان سایبری را محدود نمیکنند و بینش گستردهای در مورد امنیت سایبری ارائه میدهند. با این حال این نوع از هانی پاتها نیاز به پشتیبانی، نگهداری و مراقبت بیشتری دارند. درحقیقت در این نوع، آسیب پذیریها به صورت واقعی به وجود می آیند.

هیچ کدام از این سه نوع از دیگری بهتر نیست. بلکه هر یک دارای مزایا و معایب خود بوده و برای کاری مناسب اند.

نحوه کارکرد هانی پات

Honeypotها همانند یک سیستم قربانی در مقابل مهاجمین ظاهر میشوند و مانند یک چنین سیستمی بایستی رفتار کنند. در عین حال هانیپاتها بدون آگاه نمودن نفوذگران با انواع روش های نظارتی و ثبت و ضبط اطلاعات خود آنها را تحت نظردارند. این اطلاعات ثبت میشوند و بعدها جهت بررسی می توانند مورد استفاده قرار گیرند. همچنین تحلیلگران امنیتی از این دادهها برای یادگیری روش های ناشناخته نفوذ ها وحملات بهره میبرند. فرق آن با سایر سیستم ها و فناوریهای امنیتی مشابه در عملکرد سریعتر و بهینه آن است.

تمای این روش های امنیتی به دلیل تولید تعداد زیادی داده که تعداد قابل توجهی از آن ها غیر صحیح هستند؛ ناکارآمد به حساب می آیند. یک Honeypot مانند این سیستمها عملکرد تدافعی ندارد، یعنی منتظرنمیماند تا مهاجم در هنگام نفوذ پیشقدم شود. بلکه سعی در جمع آوری اطلاعات در مورد سبک ها و فنون آنها در ترتیبدهی عملیات نفوذ دارد. یک Honeypot مانند فایروال تنها به شناسایی حملات شناخته شده محدود نیست و این حسن یک هانی پات است که روش های نفوذ جدید را کشف کند.

Honeypotها برای حل مسائل بخصوص و معین طراحی نشدهاند بلکه ابزارهای بسیار منعطف به شمار میروند که قادرهستند از حملات IPv6 تا انواع روش های فریبکارانه در کارت های اعتباری را شناسایی کند. یک هانی پات را یک منبع سیستم اطلاعاتی(Information system resource) به شمارآورده اند که ارزش و مقادیر آن وابسته به منابع بدون مجوز و غیر قانونی است. این تعریف تمامی جنبههای موجود در هانی پات را در برمیگیرد.

مزایای Honeypot

ما با قرار دادن هانی پات در شبکه، باعث کنار گذاشتن دیگر کنترل های امنیتی سنتی مانند سیستم های تشخیص نفوذ (IDS) ، سیستم های جلوگیری از نفوذ (IPS)، دیوارهای آتش و غیره نمیشویم، درعوض با ارائه راه کارهای کاملاً خاص، سیستم های موجود را تکمیل میکنیم.

مهم ترین فواید هانی پاتها

- حواس ها را از هدف قرار دادن سیستم های اصلی منحرف میکند. هرچه وقت و تلاش بیشتری را برای هانی پات اختصاص دهیم، هزینه کمتری برای حمله به شبکه و سیستم های واقعی سازمان ما وارد میشود.

- در هنگام وقوع حملات، دید ما بیشتر میشود. در طول حمله، هانی پات تمامی حرکات مهاجم را ثبت و هر زمان تلاش برای دسترسی به سیستم وجود داشته باشد، هشدارهای فوری را ارسال میکند.

- هانی پاتها رفتارهای مهاجم را کنترل کرده و آسیب پذیری ها را شناسایی میکند.

- به بهبود امنیت کلی سازمان ما کمک میکند. یک هانی پات به انواع نفوذها و حملات در شبکه علامت میدهد تا بتوانیم استراتژیهای مناسبی را برای پیشگیری از حملات اینترنتی تدوین کنیم.

هانی نت

HoneyNet، یک شبکه فریبنده است که شامل یک یا چندین تله است. این تله در یک شبکه واقعی به نظر میرسد و شامل چندین سیستم است. اما توجه کنید که فقط دریک یا چند سرور میزبانی میشود که هر یک نماینده یک محدوده بخصوصی از شبکه هستند.

هر سیستمی بر روی HoneyNet میتواند به عنوان نقطه ورود نفوذگران باشد. هانی نت دادهها را در مورد مهاجمان جمعآوری میکند و آنها را از شبکه واقعی منحرف میکند. برتری یک هانی نت نسبت به یک هانی پات ساده این است که به یک شبکه واقعی شباهت بیشتری دارد. همچنین از قابلیتهای جذب نفوذگر بیشتری برخوردار است. این امر باعث میشود که هانی نت راه حل بهتری برای شبکههای بزرگ و پیچیده باشد. علاوه بر اینها یک شبکه سازمانی جایگزین را به هکرها ارائه میدهد که میتواند جایگزین جذابی برای شبکه واقعی باشد.

نگاهی به نسل جدید هانیپاتها

از آنجا که Honeypotها معمولاً محدود هستند و تشخیص آن برای hacker های حرفهای آسان است، معلوم شد که Honeypotها در تشخیص همهی تهدیدات چندان موثر نیستند. هکرهای موفق و حرفهای به سرعت متوجه میشوند که واقعی نیستند. فناوری فریب کاری امروز نویدهای زیادی میدهد، بویژه برای تشخیص زودهنگام و کارآمد تهدید. با این حال، برای درک کامل این پتانسیل، فریب باید فراتر از Honeypot باشد.

مشکلات Honeypotها

مشکلات خاصی در مورد Honeypotها وجود دارد. توزیع آنها دشوار است و برای نگهداری و پیاده سازی به منابع قابل توجهی نیاز دارند، بنابراین تیم های امنیتی معمولاً فقط میتوانند تعداد محدودی را مستقر کنند. این بدان معناست که هرگز به اندازه کافی برای شناسایی موثر تهدیدها وجود ندارد. هر ارزشی کهیک استراتژی Honeypot برای تشخیص آن دارد بر اساس یک امید نسبتاً شگفت انگیز است؛ این که یک مهاجم به طور تصادفی از شبکه عبور کند یا به آن آسیب پذیری جذب شود.

اما با تغییر فناوری و پیچیده تر شدن، مجرمان سایبری نیز تغییر میکنند. آنها مدت ها پیش روی حیله گری Honeypot کار می کردند. تجربه، سرمایه گذاری جمعی و ابزارهای موجود در حال حاضر به مهاجمان کمک میکند تا Honeypot را از سیستم های واقعی حاوی اطلاعات ارزشمندی که مورد هدف قرار دادهاند تشخیص دهند. برای این که یک ابزار تشخیص تهدید موثر باشد، فریب ها باید اجتناب ناپذیر، غیرقابل کشف و اجتناب ناپذیر باشند.

همانطور که در بالا ذکر شد، Honeypotها در اصل مربوط به محققان فناوری اطلاعات بود. آنها در ابتدا قصد داشتند به مدافعین اجازه دهند حملات در حال پیشرفت را مشاهده کنند که میتوانند به طور موثر برای تجزیه و تحلیل جرم شناسی سایبری، شکار تهدید و ایجاد واکنش به رفتارهای مخرب استفاده شوند. هانی پاتها هنوز هم مفید هستند، اما نه به عنوان محور اصلی استراتژی فناوری فریب مدرن که بر تشخیص تهدید متمرکز شده است.

فناوری فریب امروز

هنگامی کهیک مهاجم در شبکه قرار دارد، فناوری فریب امروز به تیم های امنیتی اولین و موثرترین روش را برای تشخیص و توقف حرکات مهاجم میدهد. در عین حال، فریب به طرز چشم گیری تلاش و هزینههای مهاجم را افزایش میدهد.

نسل بعدی فناوری فریب نیز هوشمندتر است. اتوماسیون و یادگیری ماشین از استقرار سریع و تازه سازی بدون لمس برای حفظ اصالت فریب پشتیبانی میکند. سیستم های فریب هوشمند میتوانند شبکه، سیستم، برنامه، سرور و دادههای سفارشی را که بومی محیط هستند، توصیه کرده و ایجاد کنند.

Honeypotها به تنهایی دادهها را جداگانه جمع آوری میکند. فناوری فریب امروز تمرکز فریب را فراتر از Honeypot به نقطه پایانی، سرور و دستگاه منتقل میکند. این اطلاعات را در سراسر محیط تولید جمع آوری میکند، تجسم غیرقابل تصور قبلی از سطح حمله را ارائه میدهد و تشخیص بسیار کارآمد تهدیدات سایبری را در هنگام حمله ارائه میدهد.

نسل بعدی فناوری فریب مهاجمین

در زیر چهار معیار وجود دارد که به سهولت انتخاب راه حل فناوری فریب نسل بعدی کمک میکند:

- دفاع فعال، نه واکنشی: مجرمان سایبری به تکامل خود ادامه میدهند و در رویکردهای خود پیچیده تر میشوند. این یک واقعیت است سازمآنها نمیتوانند یک رویکرد کاملاً واکنشی یا منفعلانه در دفاع داشته باشند. فعال بودن باعث ایجاد تفاوت در محافظت از سازمان ما در برابر آسیب ها و حملات آسیب رسان میشود.

- متمرکز سازی سیستم تولید: دیگر تمرکز بر منحرف کردن مهاجمان از سیستم تولید، مانند Honeypot، دیگر کافی نیست. همانطور که در بالا ذکر شد، فناوری فریب نسل بعدی باید بر خود سیستم تولید تمرکز کند. هنگام ارزیابی یک راه حل بالقوه، مهم است که مطمئن شویم تمرکز بر محیط محصول است و فقط هدف انحراف نیست.

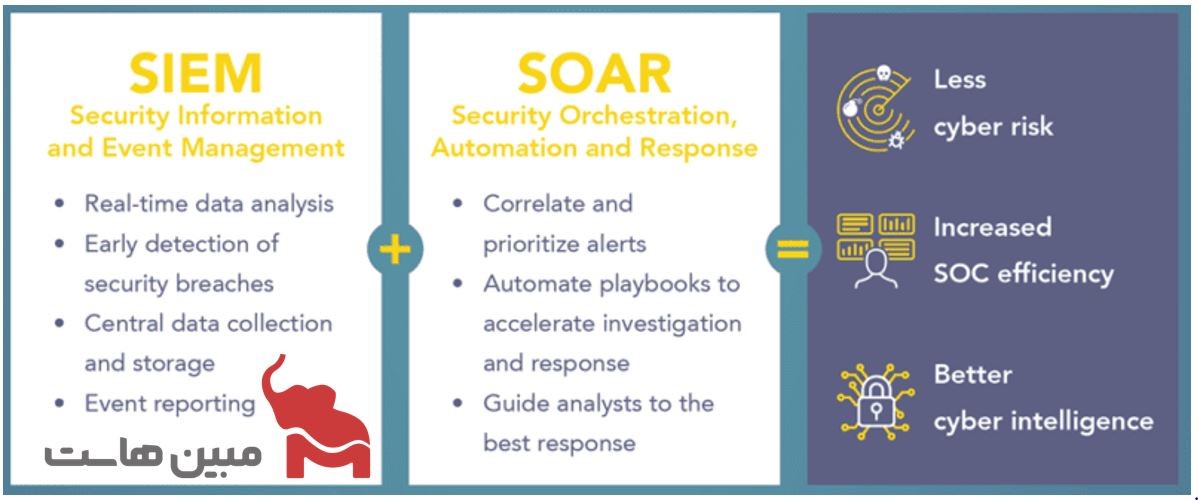

- ادغام ها را در نظر بگیرید: فناوری فریب باید به خوبی با سایر راه حل های امنیتی ادغام شود. این شامل نرم افزار Security Incident and Event (SIEM)، Endpoint Detection and Response (EDR) و Security Orchestration، Automation and Response (SOAR) است. داشتن این ادغام ها به اطمینان از قابلیت های تشخیص تهدید کمک میکند تا قابلیت های وضوح سایر فناوری ها را نیز افزایش دهد.

- ارزش فراتر از تشخیص: وقتی زمان سرمایه گذاری در فناوری فریب است، مهم است که راه حلی را انتخاب کنیم که جنبههای فراتر از تشخیص ساده را به ما ارائه میدهد.

شیوههای نوین فریب مهاجمین

در سال های گذشته، Honeypotها عملکرد مهمی را انجام میدادند. اما زمان و فناوری تغییر کرده است و مهاجمین بد به راحتی از Honeypot اجتناب میکنند. فناوری فریب امروزه به صورت خودکار و مقیاس پذیر است، در تلاش انسان صرفه جویی میکند و میتواند تشخیص اولیه واقعی را برای متوقف کردن سریع حملات ارائه دهد.

نتایج بررسیهای صورت گرفته بیانگر این است که اگر چه راهکار Honeypot یک بخش از استراتژی امنیتی است، اما استفاده از آن به تنهایی، کافی نیست و بهتر است از EDR ها ،SOAR،SIEM ، EPP ها نیز استفاده کنیم.

با گذر زمان، نفوذگران نیز روز به روز قدرتمندتر شدند. همچنین توانستند راههایی پیدا کنند که هانی پاتها را شناسایی کنند. همین امر سبب شد تا امروزه هانی پاتها به خودی خود کافی نباشند. علاوه بر آن مدیریت و نگهداری دادههای جمع آوری شده توسط هانی پاتها دشوار بود. همچنین راه اندازی آنها نیازمند منابع زیادی بود.

در شبکهها علاوه بر هانی پات سیستم های امنیتی دیگری نیز وجود دارند که هریک نیازمند مدیریت هستند.

حجم زیاد هشدارهای ایجاد شده توسط سیستمهای پیشگیری از نفوذ (IPS)، سیستمهای شناسایی نفوذ (IDS) و هانی پاتهای متعدد، به شدت بخشهای IT سازمآنها را تحت فشار قرار میداد. این مساله منجر بهاین شد تا سازمانها رویکرد فعالانهتری را نسبت به امنیت به کار گیرند؛ چرا که دریافتند که فناوریهای امنیتی بازدارنده دیگر به تنهایی کافی نیستند.

به همین علت فناوریهای EDR، EPP، SOAR و SIEM پدیدار شدند.

هریک از این فناوری ها و ابزارهای جدید در راستای راحتی بیشتر مدیران امنیتی سازمانها به وجود آمدند.

در نهایت بهتر است در شبکهها علاوه بر راه اندازی هانی پاتها، بسته به سیاست های سازمان از یک یا چند مورد از فناوریهای نسل جدید هانی پاتها بهره برد.

در مقالات دیگری به طور مفصل به بحث و بررسی پیرامون فناوریهای EDR، EPP، SOAR و SIEM خواهیم پرداخت.

جمع بندی

یک Honeypot شامل سختافزار یا نرمافزاری است که در یک شبکه قرار میگیرد، بدون آن که برای اعضای آن شبکه کاربردی داشته باشد. در واقع هیچ یک از کاربران شبکه حق ندارند هیچگونه ارتباطی با این سیستم برقرار کنند. همچنین این سیستم دارای باگهای امنیتی متعدد است.

همانطور که میدانید نفوذگران همیشه به دنبال سیستمهایی با ضعفهای امنیتی هستند تا بتوانند از آنها در راستای اهداف خود بهره ببرند. لذا Honeypotها برای آن ها قطعا جلب توجه خواهد نمود. توجه کنید، چون هیچکس حق ارتباط با هانیپات را ندارد، پس هر تلاشی برای برقراری ارتباط با این سیستم، یک فعالیت خرابکارانه از سوی مهاجمان و نفوذگران محسوب میشود.

در واقع هانیپات نوعی تله به شمار میآید که به نفوذگران حقه زده و به سوی خود جلب میکند. بدین ترتیب علاوه بر امکان نظارت و کنترل بر نفوذگران، به مدیران و کارشناسان امینت شبکه سازمان فرصت میدهد تا افراد مهاجم را از سیستمهای اصلی شبکه دورنگه دارند.

برای کسب اطلاعات بیشتر میتوانید به این سایت officialhacker مراجعه کنید.